Cet article est la deuxième partie de mon article sur EyesOfNetwork. Deuxième partie où nous aborderons la configuration d’EON. Cette documentation permettra aux utilisateurs de la solution de supervision de mieux appréhender les possibilités d’EyesOfNetwork, afin de pouvoir l’utiliser correctement par la suite.

Attention, des bases sur les environnements Linux, Windows et Nagios sont néanmoins conseillées !

Pour commencer nous allons voir comment bien configurer sa communauté SNMP afin d’assurer la communication entre les hôtes à superviser et notre serveur de supervision Nagios.

Sur l’interface WEB d’EON :

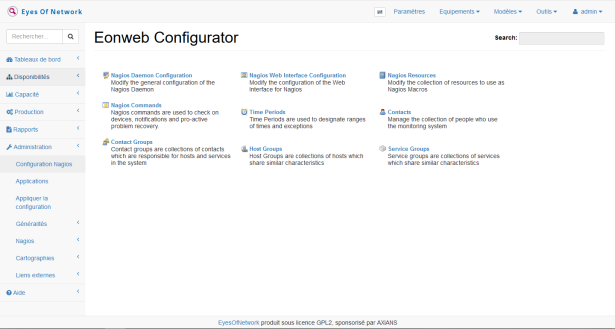

Modifier la communauté SNMP de Nagios sur l’interface WEB d’EON est très simple et rapide. Il vous suffit de vous rendre dans le menu « Administration« , puis « Configuration Nagios » et pour finir dans « Nagios Ressources« .

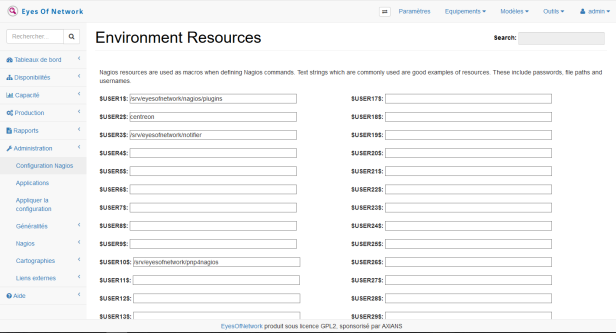

Vous allez arriver sur la page « Environement Resources« . Vous n’aurez alors plus qu’a modifier la valeur « $USER2$« , qui correspond au nom de la communauté Nagios, par le nom de communauté de votre choix. Dans mon cas, j’ai mis « centreon« , car c’est sur cette communauté que j’ai travaillé pour pouvoir superviser un routeur VDSL, qui lui avait déjà cette communauté par défaut et je ne pouvais pas la changer (pas les droits).

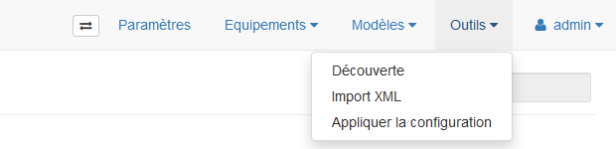

Une fois la modification effectuée, il va falloir l’appliquer dans la configuration Nagios. Pour cela, il vous faut aller dans « Outils » puis « Appliquer la configuration ».

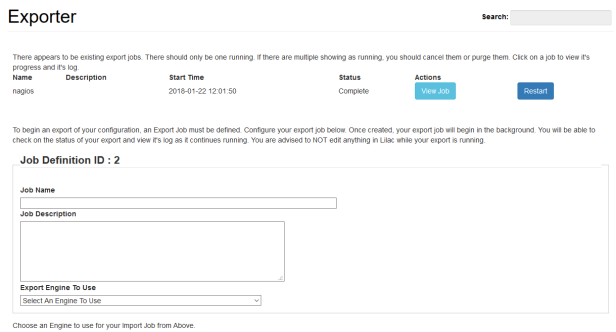

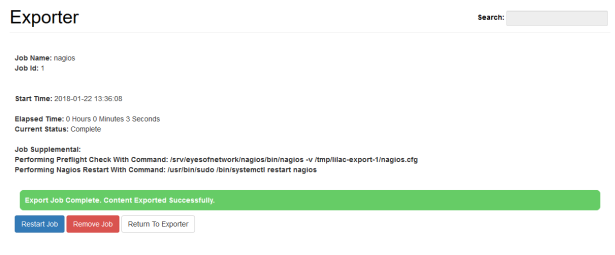

Vous allez arriver sur la page d’exportation « Exporter » de la configuration Nagios, onglet que vous allez utiliser très régulièrement, car à chaque fois que vous allez effectuer une modification dans Nagios vous allez devoir exporter la configuration à fin quelle soit effective.

Appuyez simplement sur « Restart » pour appliquer la configuration. Si tout ce passe bien un message vert devrait s’afficher avec le message « Export Job Complete. Content Exported Succesfully. » comme ci-dessous.

La communauté SNMP de Nagios est à présent configuré, afin de pouvoir superviser vos hôtes, il est indispensable qu’ils aient la même communauté SNMP !

Sur un hôte Linux :

Pour cet exemple j’ai simplement utilisé une machine virtuelle sur l’environnement Debian, sur laquelle j’ai configuré un serveur WEB.

Installation du paquet « snmpd » :

apt-get install snmpd

Une fois, le paquet installé rendez vous dans le fichier « snmpd.conf« :

nano /etc/snmp/snmpd.conf

Dans ce fichier il y aura 3 modifications à apporter :

Commentez la ligne suivante :

#agentAddress udp:127.0.0.1:161

Dé-commentez celle-ci :

agentAddress upd:161, upd6:[::1]:161

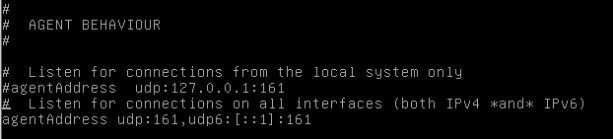

Vous devriez obtenir ceci :

Cette modification a pour but d’autoriser l’écoute sur toutes les interfaces Ipv4 et Ipv6.

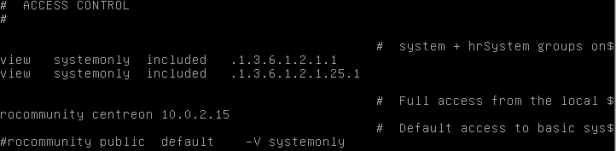

Nous allons maintenant modifier la communauté SNMP dans le fichier.

Commentez la ligne suivante :

#rocommunity public default -V systemonly

Dé-commentez et modifiez la ligne :

rocommunity public localhost

Pour qu’elle ressemble à ça :

rocommunity "votre_communauté" "@ip_serveur_nagios"

Vous devriez obtenir ceci :

Puis redémarrez le service « snmpd » grâce à la commande :

service snmpd restart

Sur un hôte Windows :

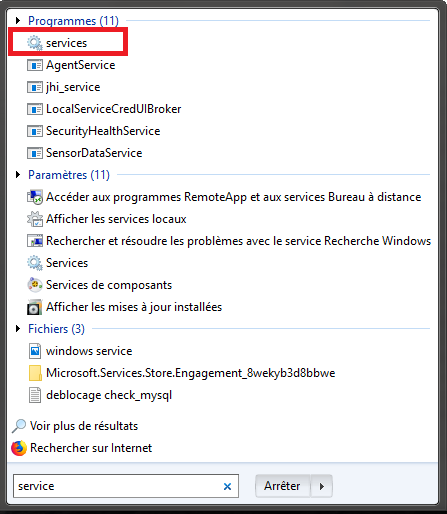

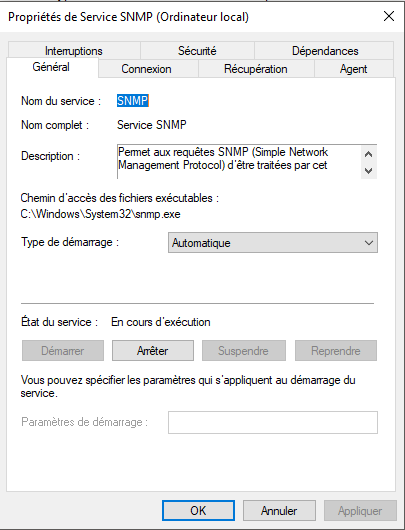

Pour modifier la communauté SNMP sur un hôte Windows il faut se rendre sur la page des services Windows. Pour ce faire tapez simplement « service » dans votre menu démarré. Le programme « services » devrait apparaître.

Une fois sur la page des services de Windows, il vous faut trouver le service SNMP qui a pour nom « Service SNMP » tout simplement.

Double-cliquez afin d’afficher cette fenêtre :

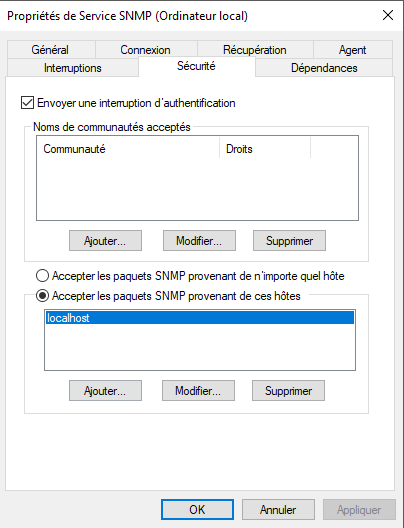

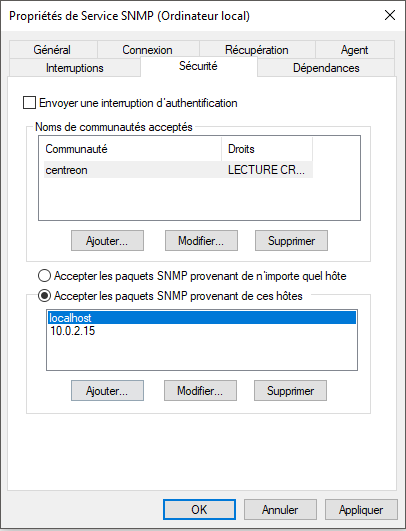

Rendez-vous dans l’onglet « Sécurité » :

Normalement, il ne devrait y avoir qu’un seul hôte SNMP de configuré à savoir vous-même (le localhost).

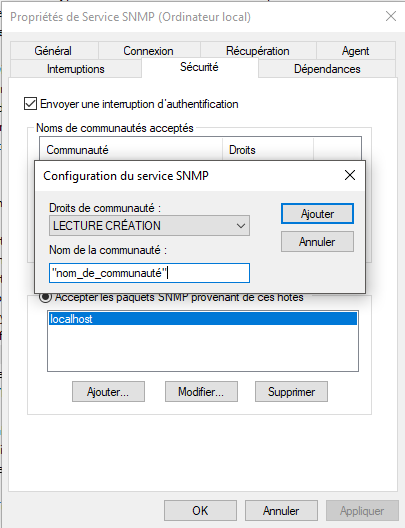

Pour configurer la communauté SNMP, cliquez sur « Ajouter… » , la fenêtre de « Configuration de service SNMP » va s’ouvrir. C’est la que vous allez renseigner votre nom de communauté SNMP, ainsi que les « Droits de communauté » qu’il faudra configurer en « LECTURE CREATION ». Une fois, la configuration terminée, cliquez sur « Ajouter ».

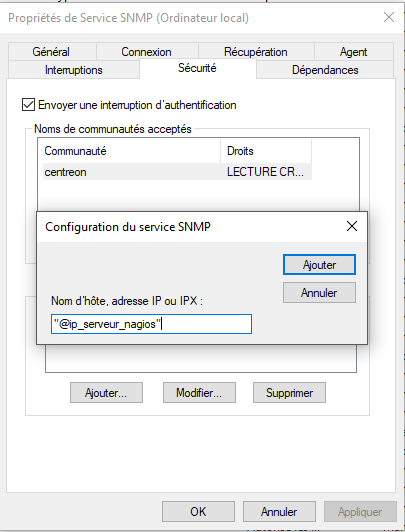

Puis on clique sur le second bouton « Ajouter… » qui va nous ouvrir à nouveau la fenêtre « Configuration du service SNMP » mais cette fois pour configurer l’adresse du serveur Nagios. Une fois, l’adresse de votre serveur Nagios saisie, cliquez sur « Ajouter« .

Une fois la configuration SNMP terminée, votre onglet « Sécurité » des « Propriétés de Service SNMP » devrait ressembler à cela (avec vos informations bien entendues) :

Pour terminer cliquez sur « Appliquer » puis « OK« . Le service SNMP de votre hôte Windows est maintenant configuré. Votre hôte va à présent pouvoir être superviser par Nagios.

Sur Cacti :

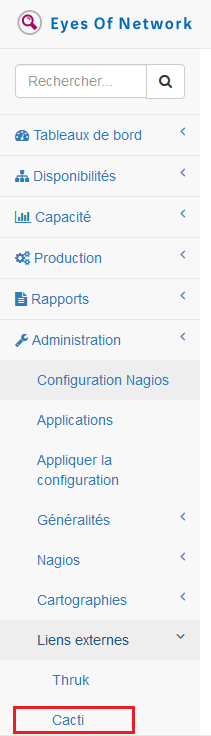

Pour vous rendre sur l’interface WEB Cacti, allez dans la section «Administration-> Liens externes-> Cacti» d’EON :

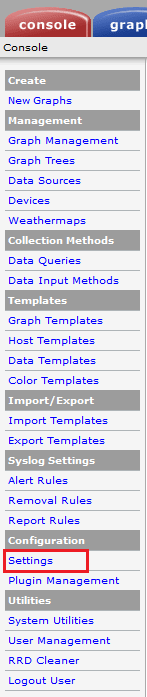

Une fois sur l’interface WEB de Cacti vous allez vous rendre dans la partie « Settings » :

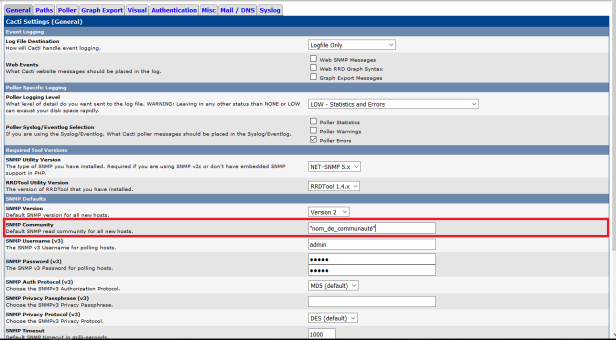

Vous devriez arriver sur cette page, ou il faudra modifier le nom de communauté SNMP par le même que sur Nagios et tous les autres hôtes supervisés :

Par défaut, le nom de communauté SNMP est « EyesOfNetwork« .

Une fois, la modification effectuée, cliquez sur « Save » en bas à droite pour appliquer la modification.

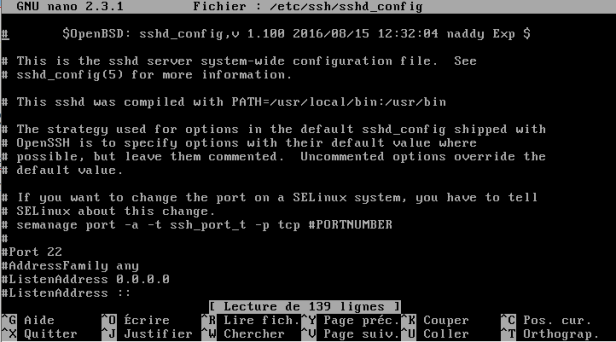

Désactivation de l’accès root direct en SSH :

Il est préférable de désactiver l’accès « root » direct en SSH, car c’est une faille de sécurité en soi. Pour cela, nous allons modifier le fichier « sshd_config » sur notre serveur de supervision.

Rendez-vous dans le fichier « sshd_config » :

nano /etc/ssh/sshd_config

Une fois dans le fichier « sshd_config » repérez et modifiez la ligne :

#PermitRootLogin yes

Pour qu’elle ressemble à cela :

PermitRootLogin no

Sauvegardez et quittez.

Vous allez maintenant créer un compte de maintenance :

useradd maintenance -g wheel

Auquel vous définirez un mot de passe :

passwd maintenance

Saisissez le mot de passe et confirmez-le.

Avant de relancer le service « sshd« , essayez de vous loguer avec le compte « maintenance« . Si ça fonctionne tapez simplement la commande :

su -

Afin de passer en utilisateur « root« .

Pour finir redémarrez le service « sshd » en tant que « root » sur votre serveur de supervision :

systemctl restart sshd

Configuration du « rsyslog » :

Par défaut le plugin « syslog » de Cacti, n’affiche que les logs locaux. Afin de prendre en charge les logs d’autres hôtes par @ip nous allons modifier le fichier « rsyslog.conf« .

Rendez-vous dans le fichier « rsyslog.conf » :

nano /etc/rsyslog.conf

Puis sous la ligne « $ModLoad imuxsock » ajoutez les lignes :

#Provides UDP syslog reception $ModLoad imudp $UDPServerRun 514 #Provides TCP syslog reception $ModLoad imtcp $InputTCPServerRun 514

systemctl restart rsyslog

Dès à présent, vous allez recevoir les logs de tous vos équipements !

Tous les exemples présents dans cet article ne sont pas représentatifs de tout ce que l’on peut faire sur EON. Tout ce qui est présenté dans cet article est uniquement ce que j’ai moi-même mis en place durant mon stage de deuxième année de BTS-SIO.

Sources :

- https://www.eyesofnetwork.com/eonrepo/FR%20-%20Eon%20v5%20Configuration.pdf

- http://vps374253.ovh.net/wp-content/uploads/2017/04/Aide-EyesOfNetwork.pdf

- https://samihifdi.files.wordpress.com/2016/05/installation_configuration_eon.pdf

Très bon tuto, bien détaillé et très complet, je recommande vivement.

J’aimeAimé par 1 personne

Petit oubli concernant la version 5.2 :

Si l’on change la community, il faut également l’a changé sur le serveur Eon :

/etc/snmp/snmpd.conf La ligne contenant NotConfigUser

et également le fichier /etc/snmp/snmptrapd.conf La ligne authCommunity

J’aimeAimé par 1 personne

Félicitations pour l’initiative ! Excellent tuto bien rédigé.

Je suis un peu perdu au début de l’article quand ça parle de « serveur de supervision Nagios ». S’agit-il du serveur EON que tu as installé dans l’article 1/3 ou d’un serveur Nagios séparé qu’il faut installer ?

Dans la configuration de SNMP sur un poste Windows, on voit l’adresse IP 10.0.2.15. La même question se pose. Est-ce l’adresse IP du serveur EON ou d’un serveur Nagios séparé ?

J’aimeJ’aime

EON est une solution de supervision des applications, systèmes et réseaux, basé sur les concepts de Nagios. C’est ce qu’on appelle un « fork ». Par conséquent quand je parle de serveur de supervision Nagios, je parle bien du serveur EON qui utilise Nagios !

C’est l’ip du serveur EON 😉

J’aimeJ’aime

J’ai réussi à configurer correctement EON et à moniter quelques un PC et une switch.

Ce que je voudrais faire de plus, c’est de voir les messages SNMP et Syslog défiler sur une console (ou dans un fichier). Mais, je n’ai pas encore réussi.

Pour la configuration de Syslog, je me suis servi de l’article de Plé Corentin, qui est également bien écrit. https://sites.google.com/site/plecorentin/portefeuille-de-competence/travaux-menes-au-cfai84/serveur

J’ai également appliqué les commandes ci-dessous dans ma switch CISCO :

snmp-server enable traps syslog

snmp-server host « @IP serveur EON » v1

snmp-server host « @IP serveur EON » v2c

snmp-server community « ma communauté » RO

logging trap debugging

logging host « @IP serveur EON »

Aurais-tu une idée de comment je pourrais retrouver les messages Syslog dans EON ?

J’aimeJ’aime

Tuto clair parfait

J’en profite pour savoir ou et comment se font les sauvegarde de lilac ? je me suis aperçu que je n’ai plus de sauvegarde depuis 1 an et je ne trouve rien sur le web à ce sujet

Merci

J’aimeJ’aime

Bonjour, en début Merci Bcp pour votre aide, j’ai une question à propos de la partie de désactivation de l’accès root. j’ai entré le commande nano /etc/ssh/sshd_config au serveur EON pour modifier le fichier de la configuration mais elle ne marche pas, je ss pas pourquoi, est ce que vous pouvez m’aider ?

J’aimeJ’aime

Bonjour Karim,

De base sur CentOS le paquet « nano » n’est pas installé.

Il faut soit l’installer : yum install nano

Ou alors utiliser un autre éditeur tel que : vi ou vim.

Cordialement,

Bonne journée,

J’aimeJ’aime

Merci bcp Monsieur Alexander

J’aimeJ’aime

Franchement merci ALEX PELLEN pour ce tuto peut ètre d autre tuto sur l utilisation: zabbix , glpi , Nextcloud et le routage Pfsense.

J’aimeJ’aime

Bjr,

comment retrouver l’outil lilac sous EON 5.2

merci d’avance

J’aimeJ’aime

Bonjour,

j’obtiens une erreur lorsque je veux « Restart » pour exporter la conf vers Nagios : Engine export process failed to complete successfully

Assez frustrant. L’install de EON est neuve.

Auriez-vous une idée ? Merci

J’aimeJ’aime

Bonjour et merci pour le tuto c’est très clair mais je voulais savoir comment utilisé OCS Inventory dans EON . j’ai pu l’installer mais je n’arrive pas accéder , on me demande de crée une base de donnée . je sais pas comment ca se passe

J’aimeJ’aime